Název

Jak kompromitované routery ISP mohou odhalit útoky na OT sítě

Situace

Tato případová studie popisuje reálný kybernetický incident, který se může odehrát v moderních firemních sítích.

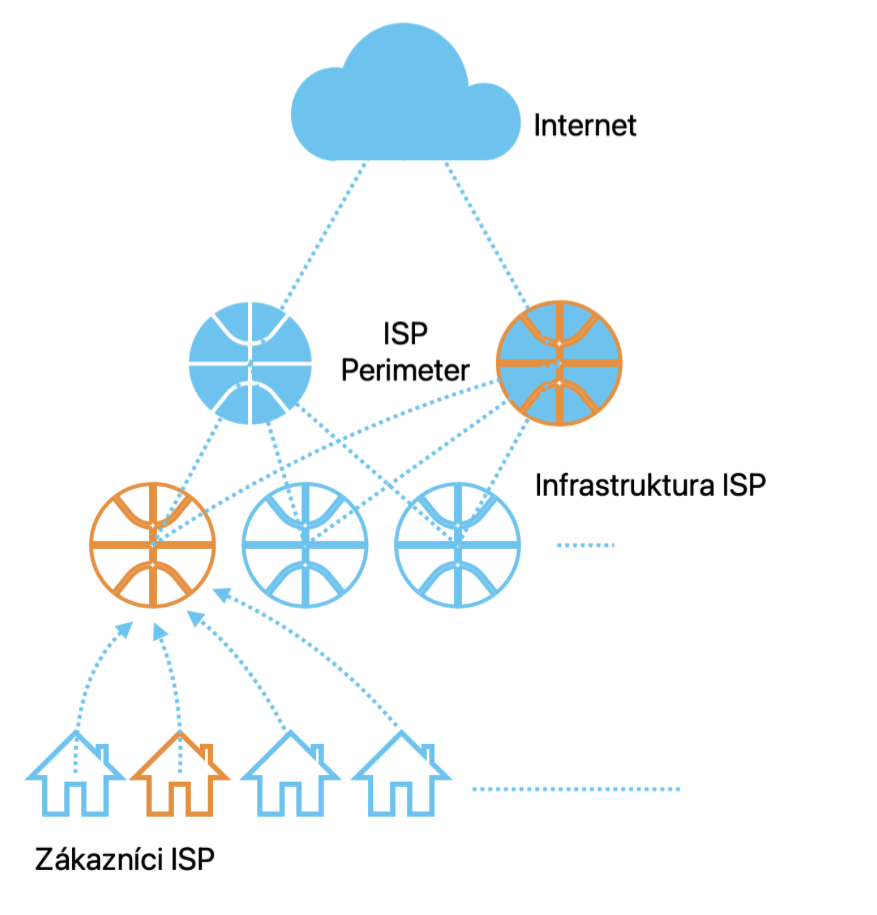

Jedna firma zaznamenala výpadky sítě a zhoršení výkonu, což mělo výrazný dopad na jejich výrobní síť typu OT (Operational Technology). Útočník pronikl do sítě skrze infrastrukturu poskytovatele internetu (ISP) a postupně se přiblížil k průmyslovým řídicím systémům a centrální databázi organizace.

Průběh útoku

-

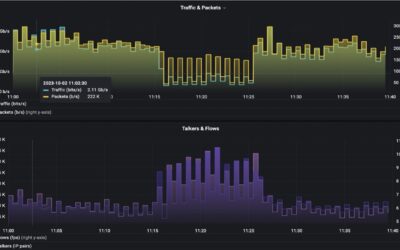

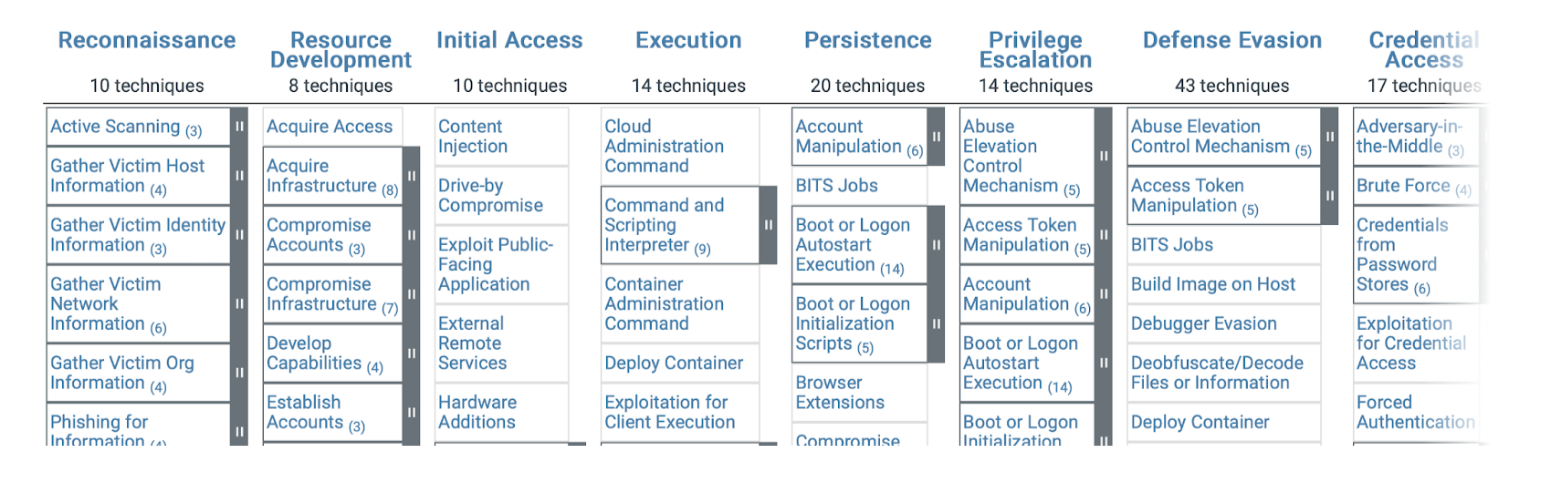

Fáze průzkumu: Útočník použil taktiku „spray and pray“ – náhodné skenování velkého počtu cílů za účelem nalezení zranitelností. Automatizované nástroje prohledávaly veřejné IP rozsahy a hledaly služby jako vzdálená správa (SSH, Winbox, Telnet), zastaralé webové aplikace a síťová zařízení.

(Obrázek: MITRE ATT&CK® matice – vizualizace fází útoku)

Picture: MITRE ATT&CK® Matrix: visualization of attack phases

-

Počáteční přístup: ISP provozoval zařízení založená na RouterOS. Jedno z těchto zařízení bylo kompromitováno kvůli zranitelnosti v zastaralém firmwaru. Útočník zneužil zranitelnost CVE-2022-45315, která umožňuje neoprávněné spuštění kódu pomocí speciálně vytvořených SNMP paketů. Tím získal přístup do jádra sítě ISP, mohl spouštět příkazy na dálku a vytvořit trvalý přístup.

-

Eskalace práv a udržení přístupu: Útočník využil slabá hesla a chybně nastavená oprávnění, nasadil vlastní skripty, které zajistily přístup i po restartu systému.

-

Postupné šíření: Infikovaný router ISP začal hrubou silou útočit na služby Telnet, SSH a Winbox v dalších zařízeních. Útočník mapoval vnitřní síť ISP a hledal routery, firewally a podniková hraniční zařízení vhodná k dalšímu zneužití.

(Obrázek: MITRE ATT&CK® matice – vizualizace fází útoku)

Picture: MITRE ATT&CK® Matrix: visualization of attack phases

- Kompromitace podnikové sítě: Útočník ovládl hraniční router firmy a navázal spojení se servery Command & Control (C2). K maskování aktivity používal DNS tunelování a šifrované HTTP požadavky, které běžné firewally nedokázaly detekovat.

- Vniknutí do OT sítě: Útočník se pokusil proniknout do výrobní OT sítě. Zahájil útoky hrubou silou na databázové servery a prováděl pomalé, cílené skenování OT segmentů. Vyhledával zranitelná zařízení.

V tomto bodě byl útok detekován díky objemové analýze netflow dat. Došlo k zásahu dříve, než k úplnému průniku. Systémy detekce narušení (IDS) začaly generovat abnormální množství logů, což spustilo upozornění. Síťoví administrátoři útok zablokovali a dočasně izolovali napadenou síť, čímž zabránili větším škodám.

Výzva

Útoky tohoto typu je obtížné detekovat, protože:

- Firewall monitoring selhal – útočník využíval důvěryhodnou infrastrukturu ISP k postupu v síti.

- Nepřítomnost EDR (Endpoint Detection and Response) na všech systémech omezila možnosti forenzní analýzy.

- Aktivita v OT síti zůstala téměř neodhalitelná, protože byla postupná a probíhala z důvěryhodných zařízení.

Řešení

-

Nasazení analýzy netflow dat na úrovni ISP pomohlo odhalit abnormální vzory v provozu.

-

Klíčem k včasné detekci je korelace více datových zdrojů:

- Netflow data

- Výsledky skenování zranitelností

- Logy z IDS systémů

- Reputace IP adres a threat feedy

- DNS telemetrie

Netflow data pomohla zpětně rekonstruovat incident a rozhodnout, jak zlepšit bezpečnostní strategii.

Úklid po útoku zahrnoval:

- Lepší segmentaci a izolaci síťových zařízení

- Aktualizaci všech infikovaných zařízení

- Pravidelný monitoring infrastruktury ISP i firemní sítě, včetně skenů zranitelností a kontroly aktualizací

Výsledek

Díky pokročilé síťové analýze, korelaci dat a proaktivnímu monitorování bezpečnostní týmy odhalily útok ještě před tím, než byly ohroženy kritické OT systémy.

Tato případová studie zdůrazňuje důležitost spolupráce mezi ISP a firmami při posilování kybernetické obrany.

Zdroje

Analýza netflow v Grafaně

- Detekce anomálií

- Obohacení provozních toků o IP reputaci

- Skenování zranitelností

- Integrace DNS bezpečnostních dat

- Integrace IDS logů do Grafany

Závěr

✅ Monitoring firewallu nestačí – netflow data poskytují hlubší vhled do síťového provozu.

✅ Proaktivní bezpečnostní opatření na úrovni ISP mohou zastavit šíření útoků.

✅ Segmentace sítě a korelace více zdrojů logů zvyšuje šanci na detekci.

✅ Útoky často zneužívají nejslabší článek – v tomto případě zranitelnosti v infrastruktuře ISP.