Title

Jak neodhalený DDoS odpojil město od internetu

Situace

Správce sítě byl upozorněn na to, že jeden konkrétní rádiový uplink se uprostřed dne začal saturovat. Tento síťový segment pokrýval odlehlé město. V důsledku toho všechny domácnosti i instituce v této oblasti zažívaly vážné problémy s připojením.

Výzva

Data ze SNMP ukazovala pravidelné přetížení uplinku, ale navenek nebylo zřejmé, co se děje. ISP za tímto uplinkem neměl detailní informace o jednotlivých zákaznících, takže správce sítě nemohl zjistit, zda je za nadměrný upload zodpovědný jeden konkrétní koncový bod.

Co delat?

Řešení

Správce sítě provedl analýzu anomálie pomocí netflow dat – telemetrie síťového provozu.

- ISP měl export netflow dat na perimetru.

- Netflow byla ukládána do centrálního kolektoru se softwarem FLOWCUTTER.

- FLOWCUTTER umožňuje každému správci rychlou analýzu netflow i dalších datových zdrojů.

- Navíc FLOWCUTTER umožňuje „out-of-the-box“ detekci různých objemových DDoS útoků.

To pomohlo odhalit charakter útoku a získat informace potřebné k jeho efektivnímu potlačení.

Výsledek

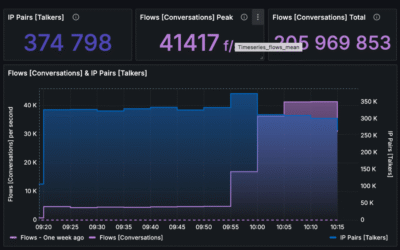

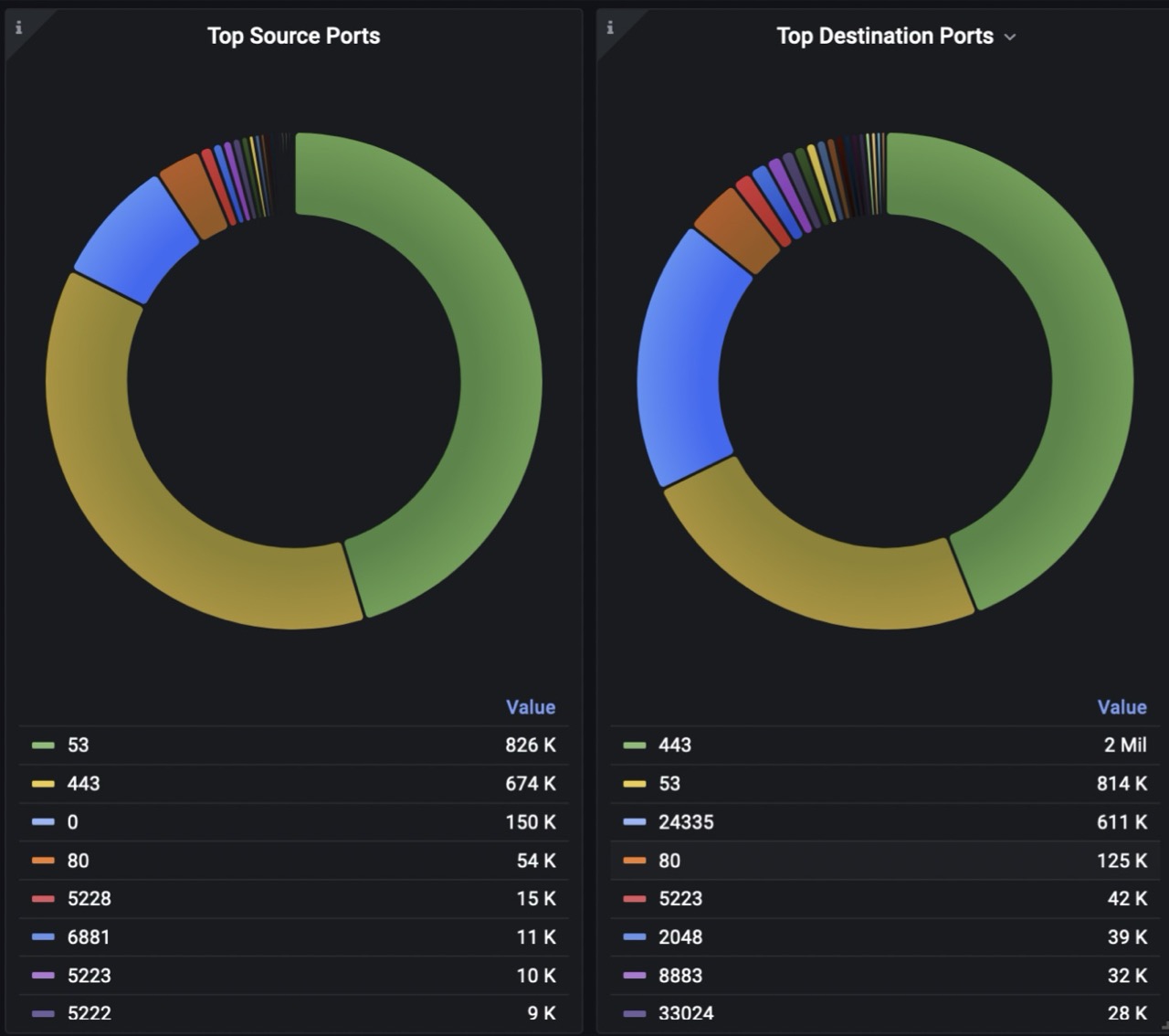

Analýza provozu ve FLOWCUTTERu ukázala povahu anomálie. Zobrazením Top N zdrojových portů podle počtu toků správce správně identifikoval, že na přetížení uplinku se nejvíce podílely odpovědi na DNS dotazy. Příchozí DNS pakety byly v celkovém provozu skryté, ale odchozí DNS odpovědi byly jasně viditelné.

Zaměření se pouze na DNS odpovědi (filtrování src.port=53) umožnilo jednoduchou operaci, která trvala jen 2 sekundy. Právě v tom FLOWCUTTER výrazně převyšuje konkurenci.

Dalším krokem bylo porovnání provozu před anomálií a během ní. Ukázalo se, že obvykle bylo aktivních kolem 1 000 komunikujících IP párů, ale najednou jich bylo 23 000 – odpovídající distribuované povaze útoku.

I když správce nemohl určit konkrétního koncového zákazníka (protože za každou veřejnou IPv4 adresou bylo více uživatelů), rozpoznal reflexivní DDoS útok využívající DNS.

Analýza navíc odhalila informace (kombinace zdrojového/cílového portu = 53/24335), které mohl využít k mitigaci útoku pomocí BGP FlowSpec (RFC 5575). FlowSpec funguje podobně jako BGP Remotely Triggered Black Hole, ale poskytuje jemnější kontrolu (porty, délka paketů, TCP příznaky, ICMP kódy, …) a umožňuje řízení těchto toků.

Zdroje

-

Analýza netflow v Grafaně

-

Skenování otevřených portů

-

SNMP vs. toková telemetrie

Závěr

ISP detekoval saturaci uplinku.

- V netflow datech správce identifikoval příčinu – odchozí reflexivní DDoS útok přes DNS.

- Útok úspěšně mitigoval pomocí BGP FlowSpec.

Do budoucna ISP využije schopnosti FLOWCUTTERu pro monitorování a upozornění na provozní anomálie – správce může snadno nastavit detekci různých DDoS útoků a být příště varován ještě rychleji.

Zkušenost zákazníka

„V jedné podsíti si zákazníci stěžovali na opakované výpadky. Rádiové připojení bylo přetížené.

Díky FLOWCUTTERu jsem zjistil, že jeden zákazník otevřel DNS veřejnosti, což vedlo k přetížení uplinku a ovlivnilo ostatní v podsíti. Po mitigaci jsem nastavil upozornění na nežádoucí otevřené porty.“