Název

Kobercové bombardování mnoha ISP odhalilo rozdíly mezi reaktivním a proaktivním přístupem.

Situace

V květnu 2025 došlo k sérii DoS (Denial of Service) útoků, které byly zaměřeny na stovky evropských poskytovatelů internetu. Útoky měly podobu TCP SYN Flood a cílily na celé IP rozsahy operátorů – nikoli pouze na jednu IP adresu nebo jednu službu. Délka jednotlivých incidentů se pohybovala mezi 2 a 40 minutami. Útoky se však opakovaly několikrát denně po několik dní v řadě.

Během útoků byly páteřní (CORE) routery zahlceny množstvím příchozích pokusů o navázání spojení, což vedlo k výpadkům internetu pro celou zákaznickou základnu daného operátora.

Výzva

Většina poskytovatelů internetu se rozhodla útok prostě „přečkat“ s nadějí, že si jejich zákazníci nebudou příliš stěžovat. Někteří se ale rozhodli útoku porozumět a být připraveni na příště.

Problém spočívá v tom, že běžné monitorovací nástroje používané v NOC (Network Operations Center), jako například Zabbix postavený na SNMP, neobsahují potřebné signály pro odhalení klíčových informací:

- Kdo je útočník

- Jaká metoda útoku byla použita

- A tím pádem chybí i „munice“ pro efektivní zmírnění útoku

Co s tím?

Řešení

Právě v takových situacích přicházejí vhod data z NetFlow. Analýza NetFlow dat a detekce anomálií pomocí FLOWCUTTERu je ideálním řešením tohoto problému.

Zákazníci, kteří exportovali NetFlow data ze svých páteřních (CORE) routerů do FLOWCUTTERu, byli schopni útok zanalyzovat a snadno ho zmírnit.

Výsledek

Podívejte se na zjištění z tohoto konkrétního případu DoS útoku.

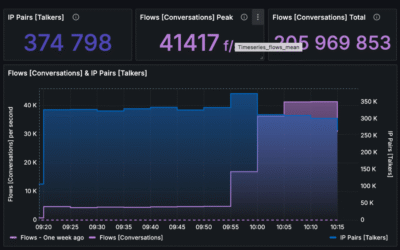

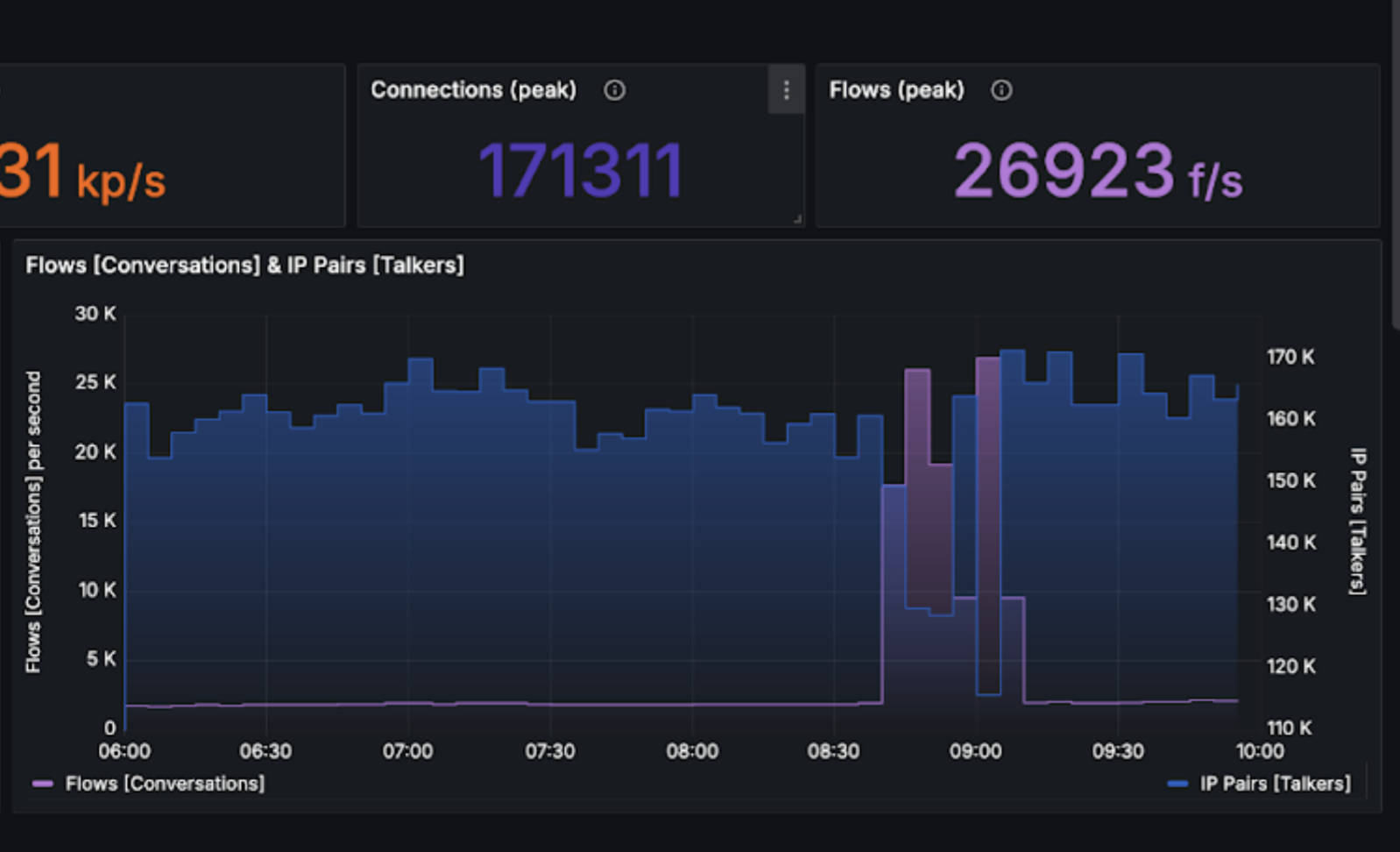

Operátor byl schopen zaznamenat anomálii v počtu pokusů o připojení (toků za sekundu).

Jejich počet během útoku vzrostl na desetinásobek běžného provozu před útokem.

Když operátor přiblížil časový úsek, ve kterém došlo k anomálii, byl schopen jasně rozpoznat vektor útoku.

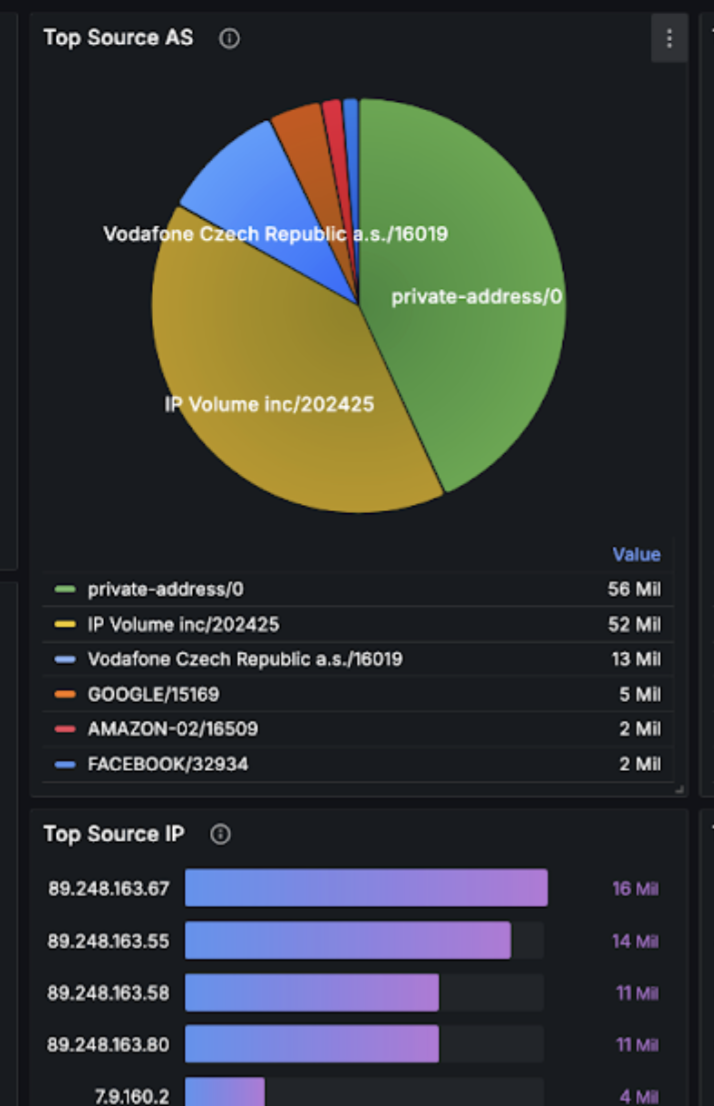

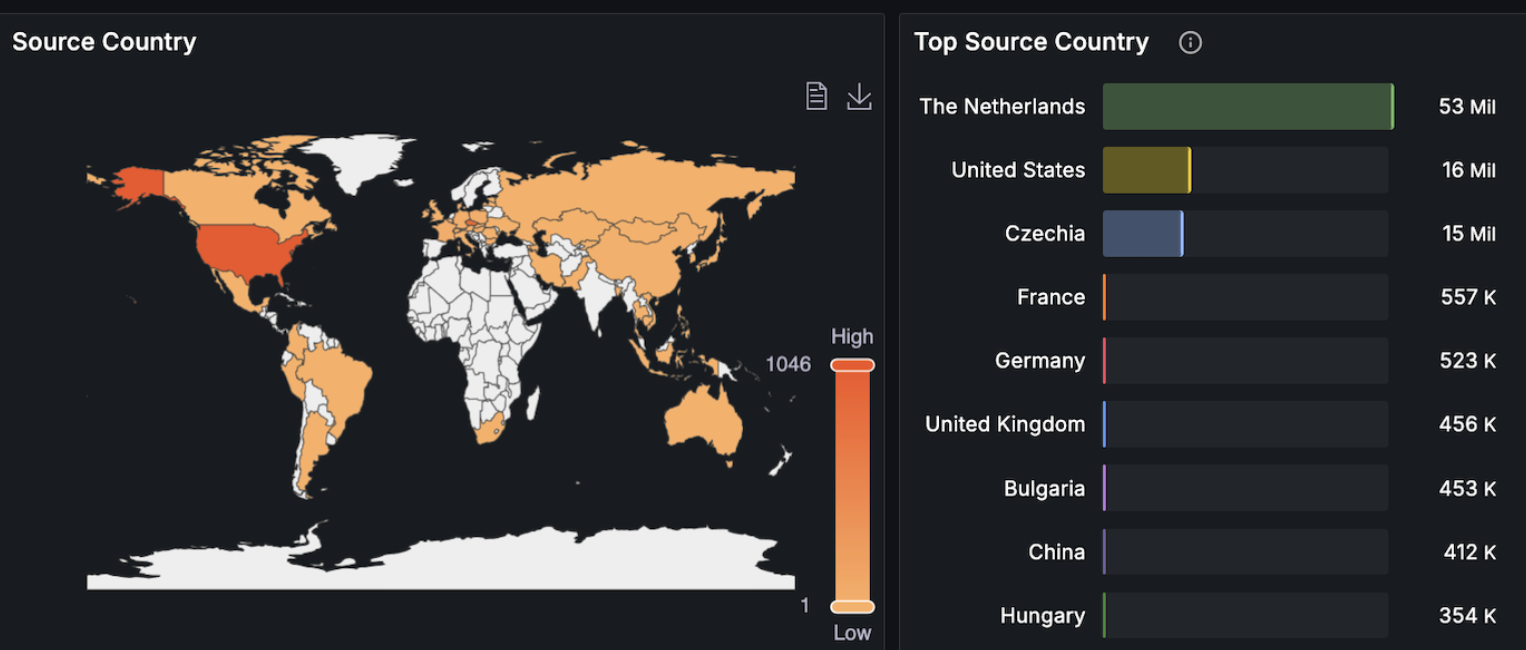

Útok pocházel z AS 202425 se sídlem v Nizozemsku a za záplavu spojení byly zodpovědné čtyři IP adresy. Byl také odhalen způsob útoku: SYN Flood z několika málo zdrojových portů.

Poskytovatel internetu zmírnil následný útok buď odmítnutím veškerého provozu z daného AS, nebo zablokováním připojení z konkrétních IP adres.

Je však důležité poznamenat, že i když v tomto případě nebyla informace o zdrojových portech nezbytná pro mitigaci, v případě distribuovaného DDoS útoku by právě zdrojový port mohl být klíčovým prvkem pro mitigaci pomocí BGP Flowspec.

Zdroje

-

Analýza NetFlow v Grafaně

-

Obohacení o informace o zemi a ASN

-

Detekce (D)DoS útoků na základě toků (Netflow)

Závěr

Poskytovatelé internetu, kteří zvolili proaktivní přístup, byli schopni rychle a jednoduše určit, kdo na ně útočil a jak. Díky tomu je další vlna útoků vůbec nezasáhla.

Poskytovatelé s reaktivním přístupem museli útok prostě přečkat.

Zkušenost zákazníka

“Když nás tento útok poprvé zahltil způsobil krátký výpadek sítě. Ale s FLOWCUTTERem jsme byli schopni rychle identifikovat útočníka a mitigovat útok.„