Otevřený DNS port na zákaznickém modemu způsobil chaos

Název

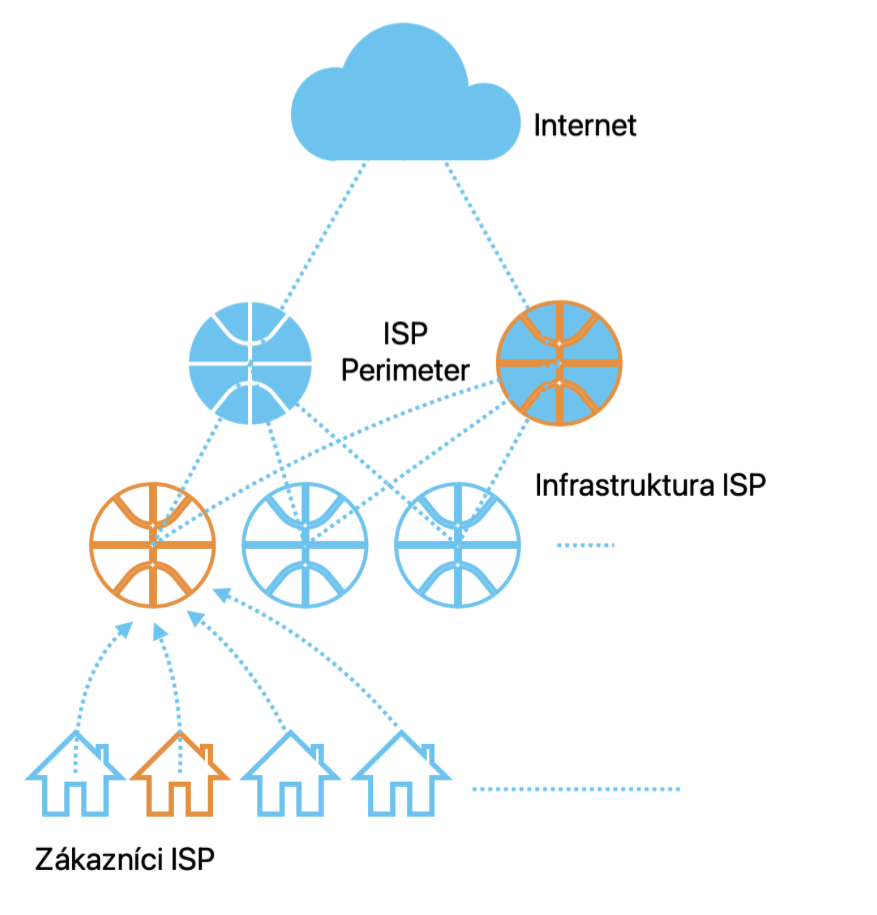

Přidělování veřejných IP adres zákazníkům nese závažná rizika. Pokud je DNS port otevřený směrem do internetu, může vést k reflexnímu DDoS útoku, který následně zatěžuje síť poskytovatele.

Situace

Je deštivá neděle večer a většina domácností sleduje televizi nebo Netflix. Právě v tu chvíli začíná internetové připojení kolísat a nakonec zcela vypadne.

Zákaznická linka regionálního ISP je přetížená. Stovky zákazníků volají rozhořčeně operátorům a žádají okamžité vyřešení výpadku.

Výzva

Síťový administrátor opouští večeři s rodinou a okamžitě začíná pracovat na nápravě.

Navzdory podrobné analýze SNMP telemetrie v Zabbixu se mu však nedaří najít příčinu problému.

Majitel firmy si uvědomuje, že pokud se něco podobného zopakuje o víkendu znovu, přijdou o zákazníky.

Řešení

Síťový administrátor přechází na analýzu datového provozu pomocí NetFlow.

• ISP měl nasazený NetFlow export na všech core routerech

• Data byla průběžně odesílána do centrálního kolektoru se softwarem FLOWCUTTER

FLOWCUTTER se kromě jiného zaměřuje na detekci odchozích útoků, mezi nimi i DNS reflection útoků, které probíhají přes síť poskytovatele.

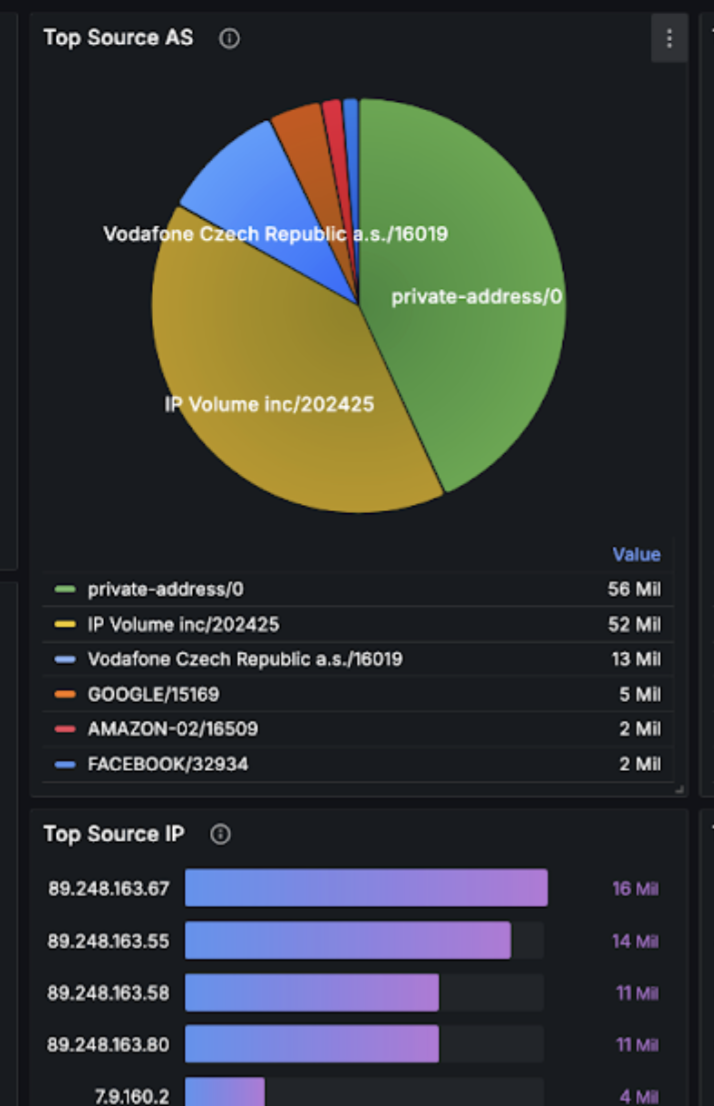

Právě ten byl identifikován – zdrojem byla zákaznická veřejná IP adresa. Zákazník omylem provedl tovární reset modemu s RouterOS, čímž se otevřel servisní port do internetu a zároveň zůstalo výchozí (slabé) heslo nezměněné.

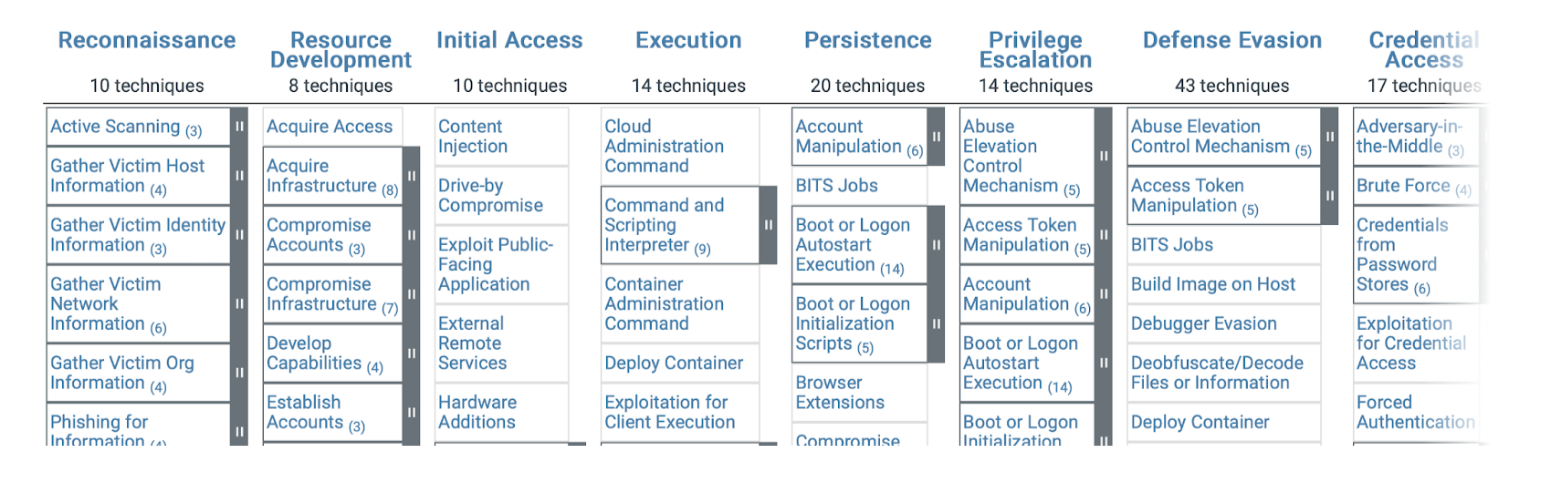

Další analýza ukázala, že zařízení bylo kompromitováno a stalo se součástí botnetu, který byl použit k DNS reflexním DDoS útokům.

Administrátor následně IP adresu zablokoval a tím útok zastavil. Se zákazníkem se telefonicky spojil a problém společně vyřešili.

Zároveň nastavil denní skenování otevřených portů, aby byl podobný incident příště detekován včas. Příště už bude připraven.

Výsledek

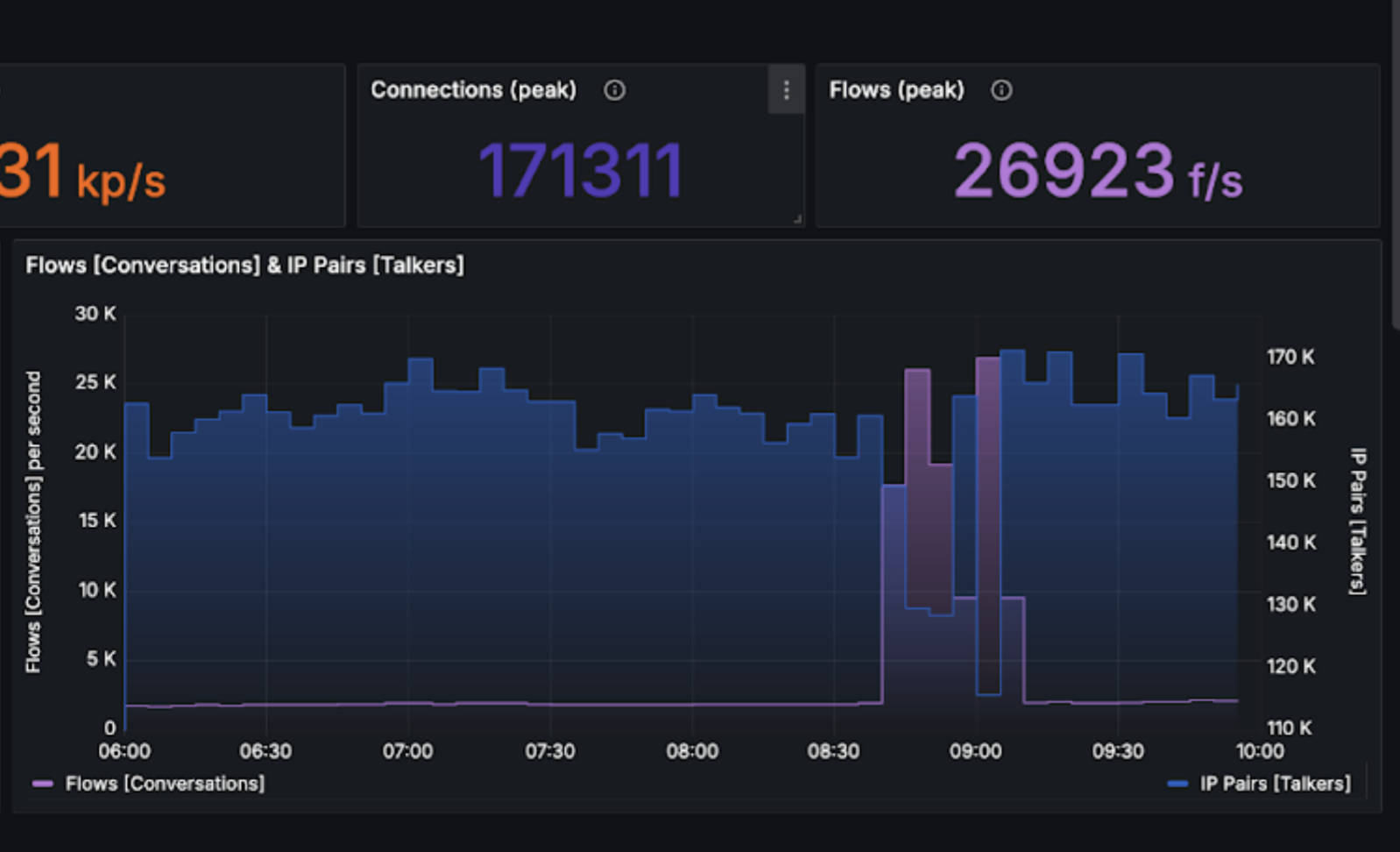

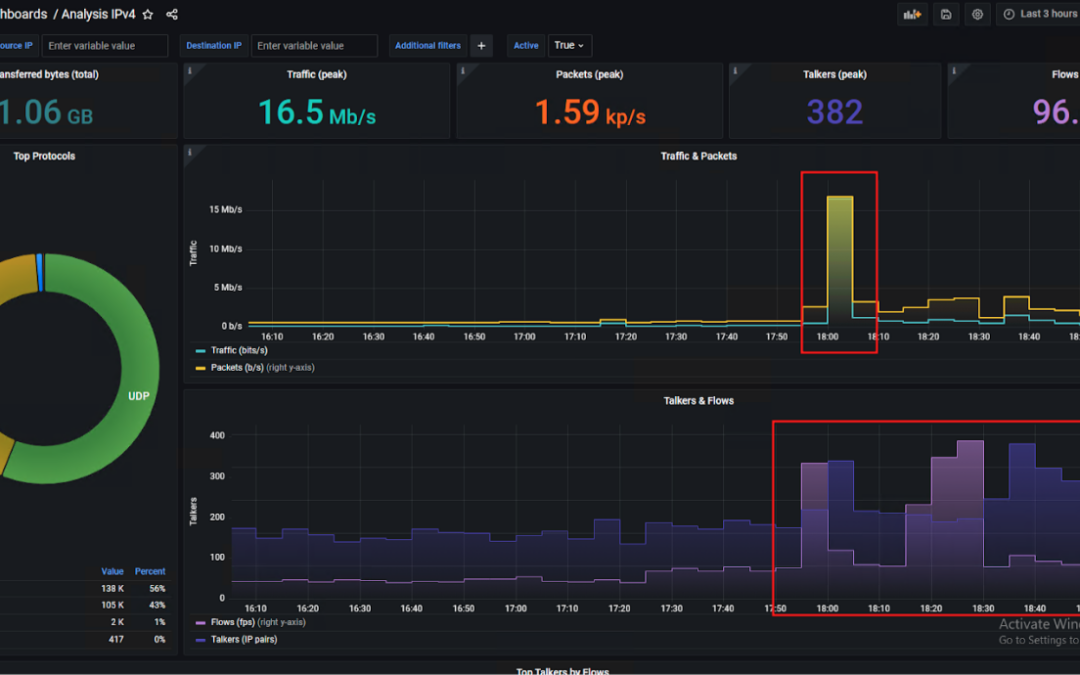

Pojďme si projít NetFlow analýzu v době incidentu.

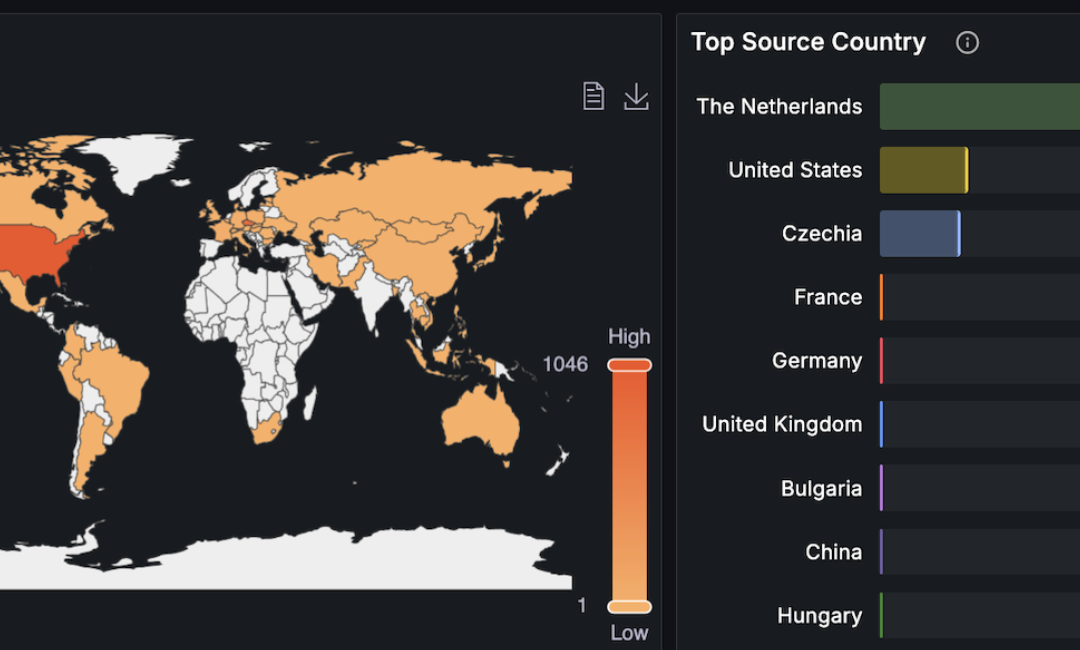

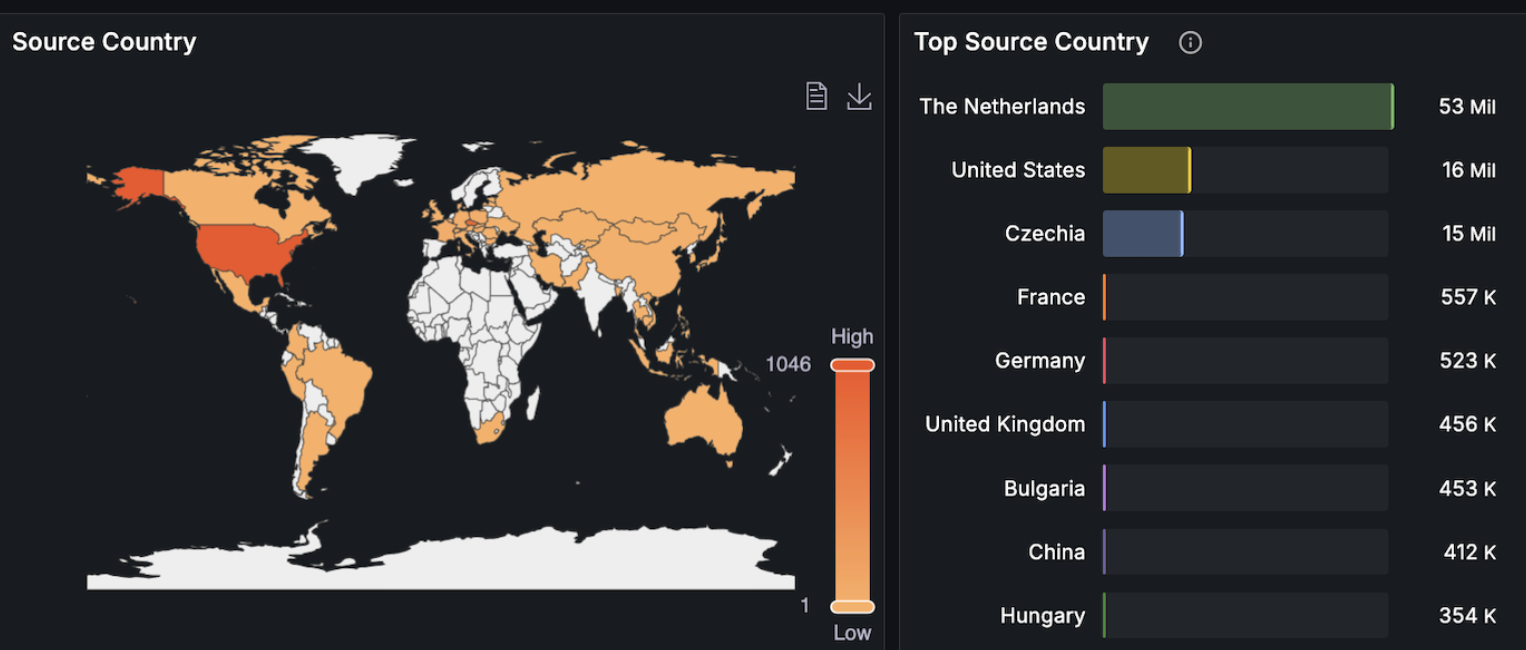

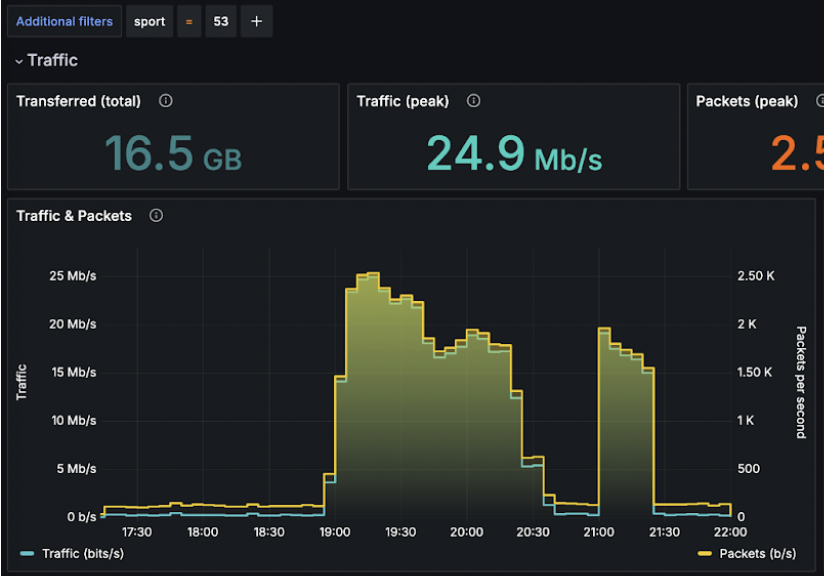

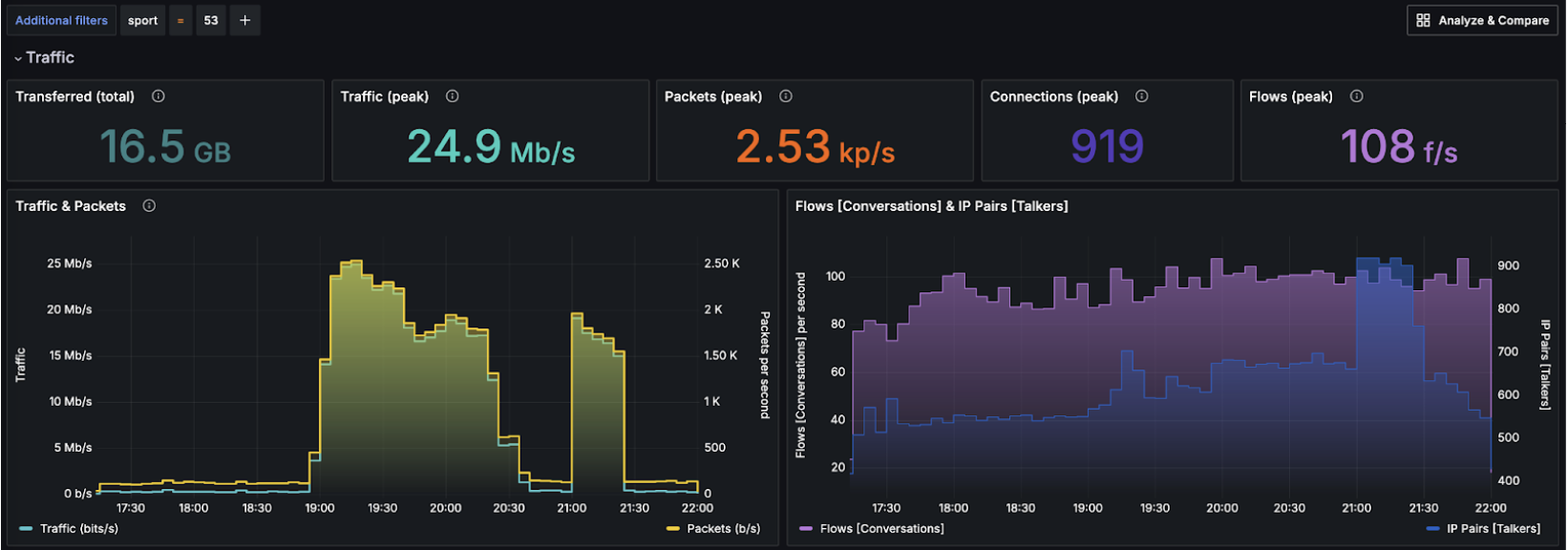

Útok byl jasně patrný při filtrování odchozího provozu ze zdrojového portu 53. Tento port je standardně vyhrazen pro DNS resolving a odpovědi by měly pocházet výhradně z DNS resolverů.

Přestože objem útoku byl jen 25 Mb/s, v kontextu agregovaného provozu ISP zůstal zcela neviditelný pro běžné monitorovací nástroje. Právě proto nebyl detekován ani zastaven dříve.

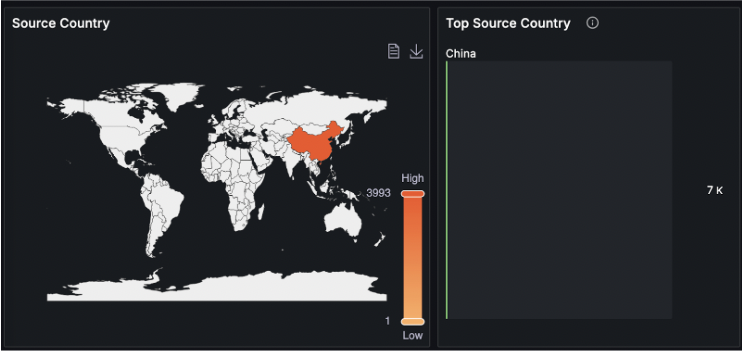

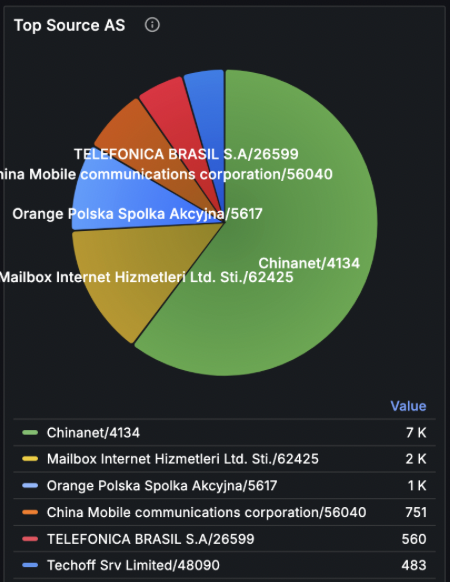

Útočící IP vykazovala známky DNS požadavků ze zahraničí – jednalo se o falešné dotazy využívané pro zesílení útoku.

Detailní rozbor potvrdil, že anomálie byla přímo spojená s DNS.

Díky pravidelnému skenování portů ve FLOWCUTTER bylo možné odhalit, že se problém odehrál na zákaznické síti.

V blízké budoucnosti bude navíc FLOWCUTTER umět detekovat DNS reflection útoky zcela automaticky, bez nutnosti zásahu síťového týmu.

Zdroje

- NetFlow analýza ve FLOWCUTTER

- Skenování otevřených portů

- SNMP vs. Flow telemetrie

- Detekce odchozích DNS reflection útoků

Závěr

Otevřené DNS porty na zákaznických IP adresách mohou vést k reflexním DNS útokům, které vycházejí z infrastruktury ISP. Výsledkem je přetížení sítě, výpadky a nespokojenost zákazníků.

-

-

- Takové útoky nelze spolehlivě odhalit pomocí SNMP telemetrie

- NetFlow data poskytují hlubší vhled do vzorců síťového provozu – a umožňují rychle odhalit anomálie

- Denní skenování portů je klíčové pro včasné varování a prevenci

-

Problém byl vyřešen, zákazníci opět spokojeně surfují.

Zkušenost zákazníka

„Není to příjemné sledovat, jak se síť rozpadá, a přitom netušíte proč. FLOWCUTTER nám pomohl odhalit hlavní příčinu – otevřené DNS porty – a identifikovat konkrétní zákaznické zařízení.

Příště budeme proaktivní a odhalíme problém dříve, než zasáhne další zákazníky.“

„Během víkendu jsme zaznamenali opakující se výpadky služby. SNMP telemetrie nic neukázala.FLOWCUTTER nám umožnil odhalit reflexní amplifikační DDoS útok.

V pondělí naše síť opět fungovala bezchybně.“