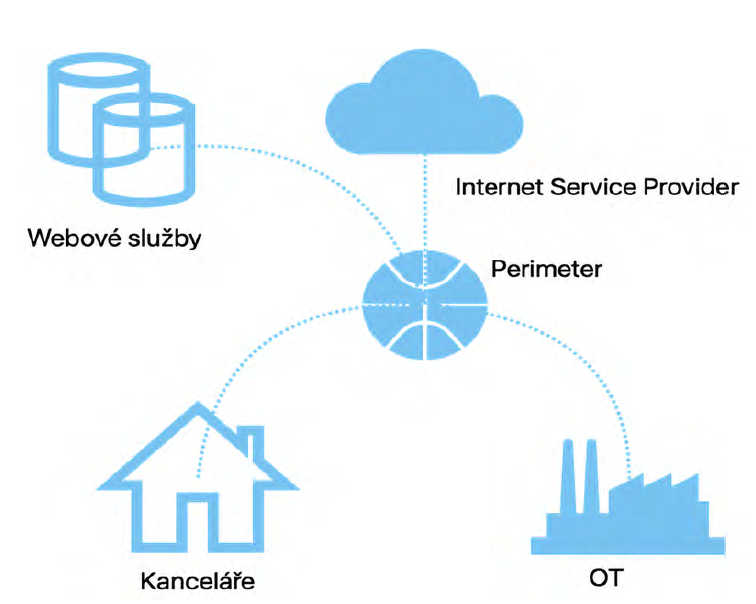

ICT Network News | Rozhovor s CEO Matejem Pavelkou na téma: Monitoring sítí pro ISP

V čem je síla monitoringu sítě pro ISP?

Dnes už prakticky neexistuje ISP, který by nesbíral telemetrii svých CORE zařízení. Zabbix s 85% podílem na trhu je nejčastějším nástrojem, ve kterém technici sledují zátěž routeru, využití šířky pásem u switchů nebo sílu signálu u rádiových spojů. Když bychom k tomu přidali latenci a základní monitoring u tisícovek koncových zařízení v domácnostech, tak lze říct, že čeští ISP dnes mají k dispozici užitečný přehled o síti, když všechno funguje, jak má.

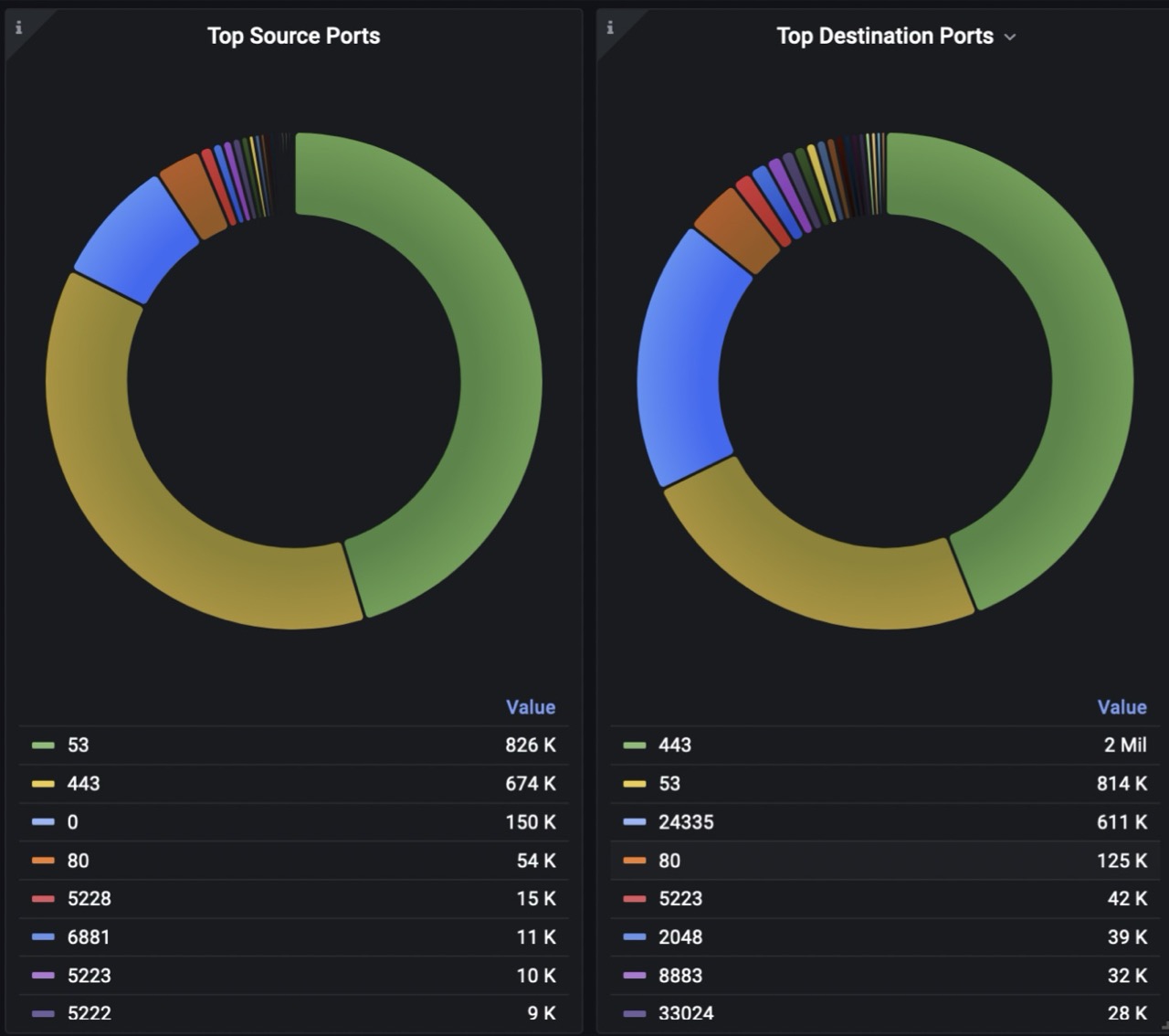

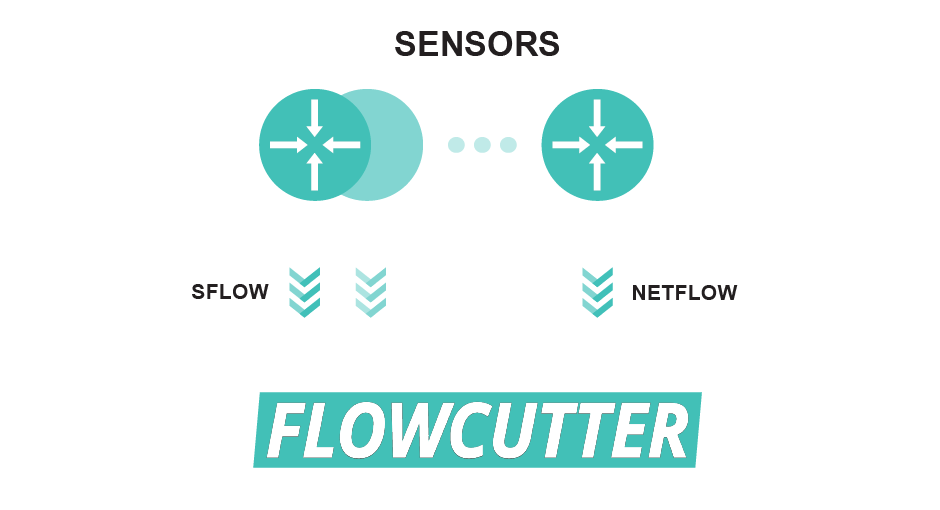

Udělejte revoluci ve své analýze Netflow s FLOWCUTTERem